Οι επιθέσεις στον κυβερνοχώρο καθημερινά εκατοπλασιάζονται με πολύ ταχείς ρυθμούς και μεγάλες επιπτώσεις στην κοινωνία μας. Πώς λειτουργούν οι κυβερνοεπιθέσεις;

Δεν είναι από τις πρώτες ειδήσεις πλέων ότι τράπεζες, μεγάλα τεχνολογικά ιδρύματα, βιομηχανίες, δημόσιοι οργανισμοί και τα τελευταία χρόνια υποδομές κοινής ωφέλειας έχουν υποστεί τη μία κυβερνοεπίθεση μετά την άλλη στα πληροφοριακά τους συστήματα. Οι επιθέσεις αυτές έχουν μεγάλες επιπτώσεις στο κοινωνικό σύνολο και επηρεάζουν αρνητικά της ανθρώπινες δραστηριότητες και καθημερινές συνήθειες.

Πώς λειτουργούν όμως οι κυβερνοεπιθέσεις σε εταιρίες διαχείρισης αγωγών ενέργειας και άλλες εγκαταστάσεις κοινής ωφέλειας;

Γιατί συμβαίνουν κυβερνοεπιθέσεις σε βιομηχανικές εγκαταστάσεις

Tι νόημα έχει και γιατί κάποιοι να εξαπολύουν μια ψηφιακά ενορχηστρωμένη κυβερνοεπίθεση εναντίον ενός βιομηχανικού εργοστασίου παραγωγής ενέργειας ή ακόμα και οποιουδήποτε εργοστασίου παραγωγής;

Αυτή τη στιγμή σε όλες τις μονάδες βιομηχανικής παραγωγής στον κόσμο η τεχνητή νοημοσύνη (AI) και η μηχανική μάθηση (AL) μαζί με άλλες ψηφιακές τεχνολογίες αναλαμβάνουν να να διαχειριστούν και να λειτουργήσουν ολόκληρες βιομηχανικές εγκαταστάσεις και αγωγούς ενέργειας. Ως εκ τούτου όλα τα επιχειρησιακά δεδομένα, οι προγραμματισμοί μηχανών οι υλικοτεχνικές πληροφορίες διαχείρισhς μιας παραγωγής είναι “εκτεθειμένα” στο διαδίκτυο και συνεπώς επιρρεπή σε κλοπή μέσω κυβερνοεπίθεσης. Παρότι όλοι οι οργανισμοί και οι βιομηχανίες διαθέτουν επενδύοντας τεράστια κεφάλαια σε υλικοτεχνική υποδομή (hardware & Software) κατά των κυβερνοεπιθέσεων σχεδόν πάντα είναι ένα βήμα πίσω από τους εισβολείς-hackers.

Υπάρχουν πολλοί λόγοι για τους οποίους οι κυβερνοεπιθέσεις γίνονται όλο και πιο συχνές σε βιομηχανικές εγκαταστάσεις όπως αγωγούς, σταθμούς παραγωγής ενέργειας, σταθμούς ύδρευσης, βιομηχανίες τροφίμων και άλλα παρόμοια.

Όποιο και αν είναι το κίνητρο, πιθανότατα θα εμπίπτει σε μία από τις ακόλουθες κατηγορίες.

Πολιτικά, οικονομικά και επιχειρηματικά κίνητρα

Από το επιχειρηματικό πρίσμα, οι εισβολείς μερικές φορές παραβιάζουν ένα βιομηχανικό σύστημα για να υποκλέψουν πληροφορίες σχετικά με χημικές συνθέσεις προϊόντων, για στρατηγική branding, μελέτες για το μέγεθος μιας συγκεκριμένης καταναλωτικής αγοράς ή συμπεριφοράς, τεχνικά και επιχειρηματικά σχέδια μιας επιχείρησης ή βιομηχανικού οργανισμού. Αυτές οι κυβερνοεπιθέσεις θα μπορούσαν να προέρχονται από μια ανταγωνιστική εταιρεία ή από μία καινούργια εταιρεία που σκοπεύει να μπει σε μία νέα αγορά και χρειάζεται πληροφορίες ώστε να κάνει το δικό της bussines plan.

Ωστόσο, και στις κυβερνοεπιθέσεις παίζει ρόλο και η πολιτική. Οι κυβερνοεπιθέσεις που χρηματοδοτούνται από τα κράτη συνήθως σκοπεύουν να ακρωτηριάσουν την οικονομική υποδομή μιας άλλης χώρας για να δείξουν τη δύναμη και τις ικανότητες της χώρας τους. Ένας από τους τρόπους με τους οποίους το επιτυγχάνουν αυτό είναι να διαταράξουν τις διαδικασίες σε βιομηχανικές παραγωγές και εργοστάσια ενέργειας ώστε να προκαλέσουν οικονομική ζημιά στο κράτος θύμα.

Οικονομικά κίνητρα

Τα οικονομικά κίνητρα είναι ένας από τους πιο συνηθισμένους λόγους πίσω από τις κυβερνοεπιθέσεις. Οι επιτιθέμενοι ενδέχεται να παραβιάσουν ένα βιομηχανικό σύστημα για την ανάκτηση πληροφοριών μιας πιστωτικής κάρτας ή τραπεζικού λογαριασμού έως την κλοπή πιο συγκεκριμένων οικονομικών πληροφοριών.

Συνήθως το επιτυγχάνουν αυτό μέσω κακόβουλου λογισμικού ή trojans, ώστε να μπορούν να μπουν στο πληροφοριακό σύστημα χωρίς να εντοπιστούν. Μόλις μπουν μέσα, μπορούν να συλλέξουν δεδομένα που σχετίζονται με τεχνικές πληροφορίες και διαδικασίες. Ο χάκερ συνήθως προσφέρει τις πληροφορίες που έκλεψε στη μαύρη αγορά σε όποιον ενδιαφέρεται για αυτές.

Ένας άλλος τρόπος με τον οποίο μπορούν να βγάλουν χρήματα είναι μέσω του γνωστού ransomware, όπου οι εισβολείς κρυπτογραφούν τα δεδομένα του στόχου και στη συνέχεια ζητούν λίτρα για να δώσουν τον κωδικό πρόσβασης ώστε να ανοίξουν πάλι τα αρχεία τους τα θύματα.

Υπάρχουν επίσης και οι κατανεμημένες επιθέσεις άρνησης υπηρεσίας (DDoS), όπου αρκετοί “μολυσμένοι” ηλεκτρονικοί υπολογιστές ταυτόχρονα έχουν πρόσβαση σε έναν ιστότοπο στόχο, κατακλύζοντας έτσι τα συστήματά με εκατομμύρια αιτήματα (requests) με αποτέλεσμα ο ιστότοπος να καταρρέει και να μην μπορούν οι πελάτες να επικοινωνήσουν με την εν λόγω εταιρεία μέχρι να σταματήσουν την επίθεση.

Πώς λειτουργούν οι κυβερνοεπιθέσεις; Αξιοσημείωτα Παραδείγματα

Τώρα που έχουμε αναφέρει τους σημαντικούς λόγους πίσω από τις κυβερνοεπιθέσεις σε βιομηχανικές εγκαταστάσεις, επιχειρήσεις και οργανισμούς, να παρακάτω κάποιες πραγματικές περιπτώσεις κυβερνοεπιθέσεων που στοίχισαν δεκάδες εκατομμύρια……και όχι μόνο…

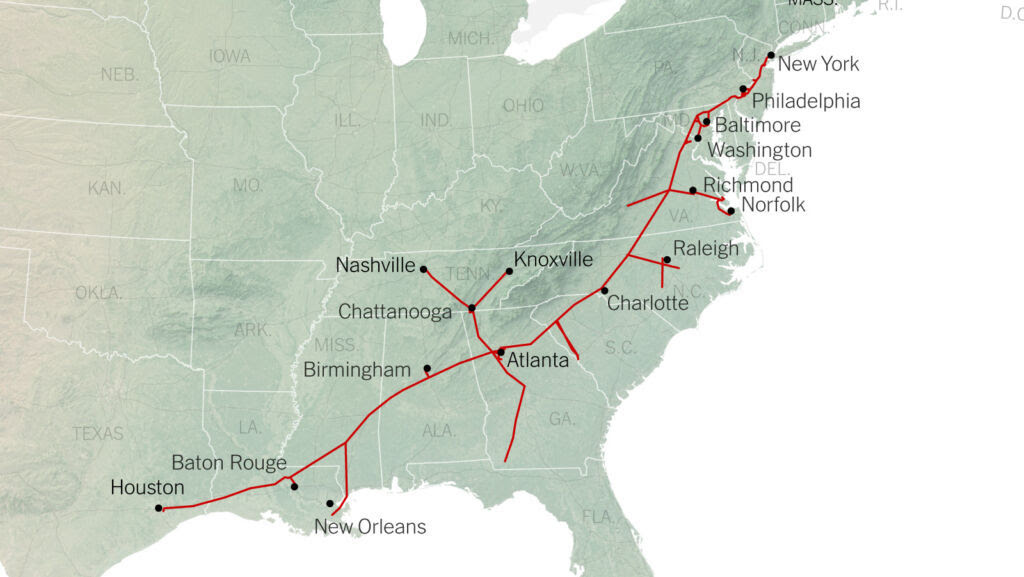

H Περίπτωση αγωγού Colonial

Ο αγωγός Colonial διακινεί περίπου 3 εκατομμύρια βαρέλια καυσίμου την ημέρα μεταξύ Τέξας και Νέας Υόρκης. Είναι ο μεγαλύτερος αγωγός καυσίμων στις ΗΠΑ. Φυσικά, φαντάζεται κανείς τη δυσκολία να χακάρει ένα τόσο σημαντικό και ταυτόχρονα περίπλοκο σύστημα.

Όμως συνέβη το αδιανόητο. Η είδηση για το χακάρισμά του έγινε πρωτοσέλιδο τον Μάιο του 2021, με τον Πρόεδρο Τζο Μπάιντεν να κηρύσσει κατάσταση έκτακτης ανάγκης λόγω έλλειψης καυσίμων στα αεροσκάφοι και μιας πανικόβλητης αγοράς βενζίνης και πετρελαίου θέρμανσης. Αυτό έγινε αφού ο αγωγός έκλεισε όλες τις λειτουργίες του, λόγω της κυβερνοεπίθεσης!

Πώς οι χάκερ κατάφεραν και έβγαλαν εκτός λειτουργείας όλες της μονάδες παραγωγής του Colonial Pipeline; Μέσω ransomware. Οι έρευνες έδειξαν ότι οι επιτιθέμενοι βρίσκονταν εντός του δικτύου υπολογιστών του αγωγού για εβδομάδες, απαρατήρητοι.

Οι εισβολής χρησιμοποιώντας τον κωδικό πρόσβασης (password) και το όνομα χρήστη(username) που διέρρευσε και “πουλήθηκε” στο dark web κατάφεραν να εισέλθουν στο εσωτερικό δίκτυο υπολογιστών. Στη συνέχεια εισήγαγαν κακόβουλο λογισμικό στο πληροφοριακό σύστημα του αγωγού κρυπτογραφώντας το λογισμικό (software) για το δίκτυο χρέωσης πελατών αναγκάζοντάς τους να σταματήσουν την τροφοδοσία του. Στη συνέχεια οι εισβολείς προχώρησαν περαιτέρω για να κλέψουν περίπου 100 gigabyte δεδομένων ζητώντας για όλα τα παραπάνω λύτρα που πληρώθηκαν σε Bitcoin. Σε αντάλλαγμα να στείλουν τους κωδικούς αποκρυπτογράφησης ώστε να μπορέσει να λειτουργήσει το λογισμικό σύστημα μέτρησης-χρέωσης εκατομμυρίων πελατών.

Πώς διέρρευσαν το εν λόγω όνομα χρήστη και κωδικός πρόσβασης στον σκοτεινό ιστό (dark web); Κανείς δεν είναι σίγουρος. Ένα πιθανό σενάριο είναι μέσω email phishing, όπου στοχεύωντας κάποιον από το προσωπικό της Colonial Pipeline μέσω email κατάφεραν να αποσπάσουν τον πολυπόθητο κωδικό πρόσβασης.

Σύστημα ύδρευσης Oldsmar (Φλόριντα)

Στην περίπτωση του συστήματος ύδρευσης Oldsmar, οι χάκερ εισέβαλαν μέσω του απομακρυσμένου ελέγχου για να αποκτήσουν πρόσβαση στο σύστημα υποδομής χημικής επεξεργασίας του νερού μέσω του TeamViewer, ενός λογισμικού κοινής χρήσης οθόνης που χρησιμοποιούταν ήδη από την μηχανογράφηση της ίδιας της εταιρείας.

Μόλις μπήκε μέσα ο εισβολέας “πήγε” κατευθείαν στο σύστημα ελέγχου επεξεργασίας της εγκατάστασης και αύξησε το επίπεδο του υδροξειδίου του νατρίου φτάνοντας έτσι το νερό σε ένα τοξικό επίπεδο επίπεδο για τον άνθρωπο – από 100 σε 11.100 μέρη ανά εκατομμύριο (ppm).

Αν το προσωπικό της υπηρεσίας δεν είχε παρατηρήσει αυτή την ασυνήθιστη αύξηση του χημικού επιπέδου και άμεσα να το επαναφέρει στο φυσιολογικό επίπεδο, οι χάκερ θα είχαν διαπράξει μία μαζική δολοφονία.

Πώς απέκτησαν αυτοί οι εισβολείς τα διαπιστευτήρια του TeamViewer για να αποκτήσουν απομακρυσμένη πρόσβαση στη διεπαφή ανθρώπου-μηχανής;

Οι εισβολείς εκμεταλλευτήκαν δύο ευάλωτα σημεία ασφαλείας για να εισχωρήσουν στα πληροφοριακά συστήματα της Oldsmar. Πρώτον, όλο το προσωπικό μηχανογράφησης που χρησιμοποιούσε το TeamViewer είχε τον ίδιο κωδικό πρόσβασης. Δεύτερον, το λογισμικό χημικής επεξεργασίας του συστήματος ήταν ξεπερασμένο καθώς λειτουργούσε στα Windows 7, τα οποία η Microsoft έχει ήδη δηλώσει ότι είναι πιο ευάλωτα σε επιθέσεις κακόβουλου λογισμικού λόγω της διακοπής υποστήριξης τους.

Ουκρανικοί Υποσταθμοί Ηλεκτρικής Ενέργειας

Περίπου 225.000 άνθρωποι ρίχτηκαν στο σκοτάδι αφού το ουκρανικό σύστημα ηλεκτρικού δικτύου υπέστη κυβερνοεπίθεση τον Δεκέμβριο του 2015. Αυτή τη φορά οι εισβολείς για να πετύχουν τον στόχο τους χρησιμοποίησαν το BlackEnerg ένα ευέλικτο κακόβουλο λογισμικό ελέγχου συστήματος.

Πώς όμως βρήκαν τρόπο να εισάγουν αυτό το κακόβουλο λογισμικό σε μια τόσο μεγάλη βιομηχανική εγκατάσταση;

Οι χάκερ είχαν ξεκινήσει νωρίτερα μια τεράστια εκστρατεία email phishing πριν από την επίθεση. Το ηλεκτρονικό μήνυμα ηλεκτρονικού ψαρέματος εξαπάτησε τους υπαλλήλους να κάνουν κλικ σε έναν σύνδεσμο που τους ώθησε να εγκαταστήσουν ένα κακόβουλο πρόσθετο λογισμικό “μεταμφιεσμένο” με πολλές μακροεντολές. Το εν λόγω πρόσθετο λογισμικό επέτρεψε στο bot BlackEnergy να μολύνει το σύστημα του δικτύου με επιτυχία μέσω της πρόσβασης στο εσωτερικό δίκτυο υπολογιστών. Στη συνέχεια οι χάκερ απέκτησαν τα διαπιστευτήρια (userename & password) του VPN που επέτρεπε στο προσωπικό να ελέγχει το σύστημα του ηλεκτρικού δικτύου από απόσταση.

Μόλις μπήκαν “μέσα” οι χάκερ πήραν χρόνο για να παρακολουθήσουν τις διαδικασίες της μονάδας ενέργειας. Και όταν ήταν έτοιμοι, άλλαξαν τους κωδικούς πρόσβασης ώστε να μην μπορεί να επέμβει το προσωπικό και ανέλαβαν τον έλεγχο του επεξεργαστή εποπτικού ελέγχου αποκτώντας πρόσβαση στο σύστημα SCADA. Στη συνέχεια απενεργοποίησαν την εφεδρική ισχύ του συστήματος και έτσι έκλεισαν 30 υποσταθμούς ηλεκτρικού ρεύματος. Στη συνέχεια χρησιμοποίησαν επιθέσεις άρνησης υπηρεσίας (DDoS) για να αποτρέψουν το σύστημα ασφαλείας να στείλει αναφορές προβλήματος στην τεχνική ομάδα υποστήριξης του εργοστασίου.

Η επίθεση του Triton

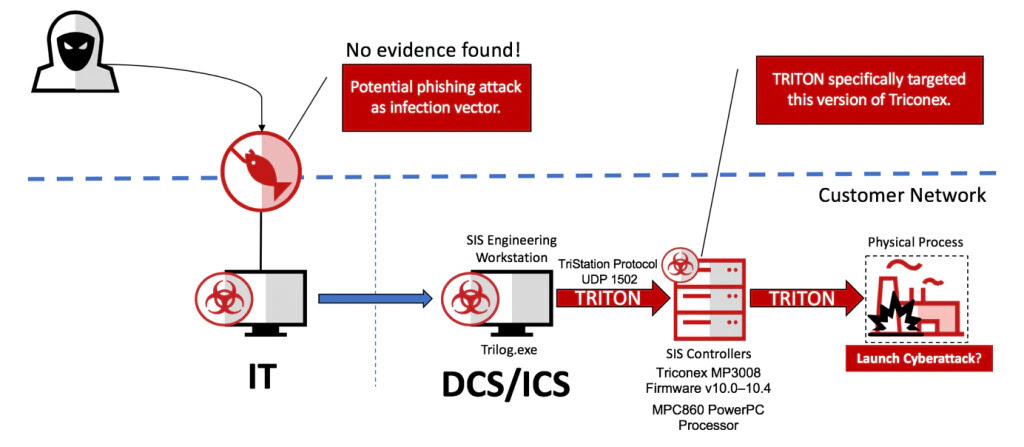

Το Triton είναι ένα κακόβουλου λογισμικού που στοχεύει κυρίως se συστήματα βιομηχανικού ελέγχου ασφαλείας. Η ζημιά που μπορεί να προκαλέσει έγινε αισθητή όταν το 2017 μια ομάδα χάκερ το εγκατέστησε σε ένα πετρολαιοχημικό εργοστάσιο παραγωγής ενέργειας στη Σαουδική Αραβία.

Αυτή η επίθεση ακολούθησε επίσης το μοτίβο του phishing μέσω email για την υποκλοπή των κωδικών πρόσβασης και την απόκτηση αρχικής πρόσβασης στα συστήματα ελέγχου πριν από την εγκατάσταση του κακόβουλου λογισμικού.

Μετά από αυτό οι χάκερ απέκτησαν πρόσβαση με τηλεχειρισμό στο σταθμό εργασίας του συστήματος αφού πρώτα απέτρεψαν το σύστημα ασφαλείας (SIS) να στείλει σήματα παραβίασης του βιομηχανικού συστήματος. Οι δυσλειτουργίες που προκλήθηκαν από την παραπάνω κυβερνοεπίθεση έκαναν το εργοστάσιο να κλείσει για μέρες μέχρι να αποκατασταθούν οι “ζημιές” δημιουργώντας μεγάλο πρόβλημα στην παραγωγή της μονάδας.

Επίθεση Stuxnet

Το Stuxnet είναι ένα worm υπολογιστή που στοχεύει κυρίως σε προγραμματιζόμενους λογικούς ελεγκτές (PLC) σε πυρηνικές εγκαταστάσεις. Το worm που αναπτύχθηκε από κοινή ομάδα ΗΠΑ και Ισραήλ για ερευνητικούς σκοπούς, διοχετεύεται μέσω USB flash και εγκαθίσταστε σε λειτουργικό σύστημα Windows.

Το Stuxnet λειτουργεί αναλαμβάνοντας τη διαχείριση συστημάτων ελέγχου, τροποποιώντας υπάρχοντα προγράμματα με σκοπό να προκαλέσει ζημιά στα PLC. Το 2010 χρησιμοποιήθηκε ως όπλο στον κυβερνοχώρο εναντίον μιας εγκατάστασης εμπλουτισμού ουρανίου στο Ιράν.

Αφού μόλυνε πάνω από 200.000 υπολογιστές εντός της εγκατάστασης το κακόβουλο λογισμικό εισβολέας worm επαναπρογραμμάτισε, στο σύστημα διαχείρισης, τις οδηγίες περιστροφής στη φυγόκεντρο ουρανίου. Αυτό τους έκανε να περιστρέφονται απότομα και να αυτοκαταστρέφονται κατά την διαδικασία.

Εργοστάσιο Επεξεργασίας Κρέατος JBS

Δεδομένου ότι το κέρδος είναι το επικείμενο οι χάκερ τον Ιούνιο του 2021 δεν θα εξαιρέσουν τις βιομηχανίες επεξεργασίας τροφίμων από τις κακόβουλες επιδρομές τους. Οικονομικό κίνητρο οδήγησε τους χάκερ σε επιχειρήση κυβερνοεπίθεσης στο JBS, η εταιρεία με το μεγαλύτερο εργοστάσιο επεξεργασίας κρέατος στον κόσμο.

Ως εκ τούτου, η εταιρεία διέκοψε όλες τις δραστηριότητες στη Βόρεια Αμερική και την Αυστραλία. Αυτό συνέβη λίγες εβδομάδες μετά την επίθεση του Colonial Pipeline.

Πώς λειτούργησε η επίθεση στο βιομηχανικό εργοστάσιο της JBS;

Όπως και η περίπτωση του Colonial Pipeline, οι επιτιθέμενοι μόλυναν το σύστημα επεξεργασίας κρέατος JBS με ransomware. Στη συνέχεια απείλησαν να διαγράψουν πληροφορίες υψηλού προφίλ εάν η εταιρεία δεν καταβάλει λύτρα σε κρυπτονομίσματα, όπως και έγινε.